tml3nr

Moderator

Hiện tại (Theo em đã test) có 3 cách để setup VPN server ạ:em reg acc rồi

tạo Instances luôn rồi ( dùng Image là Ubutu 20.04) bác cho em hỏi, câu lệnh bên dưới là ở đâu ah, vì em cũng chỉ cần sử dụng VPN để cài lên router thôi

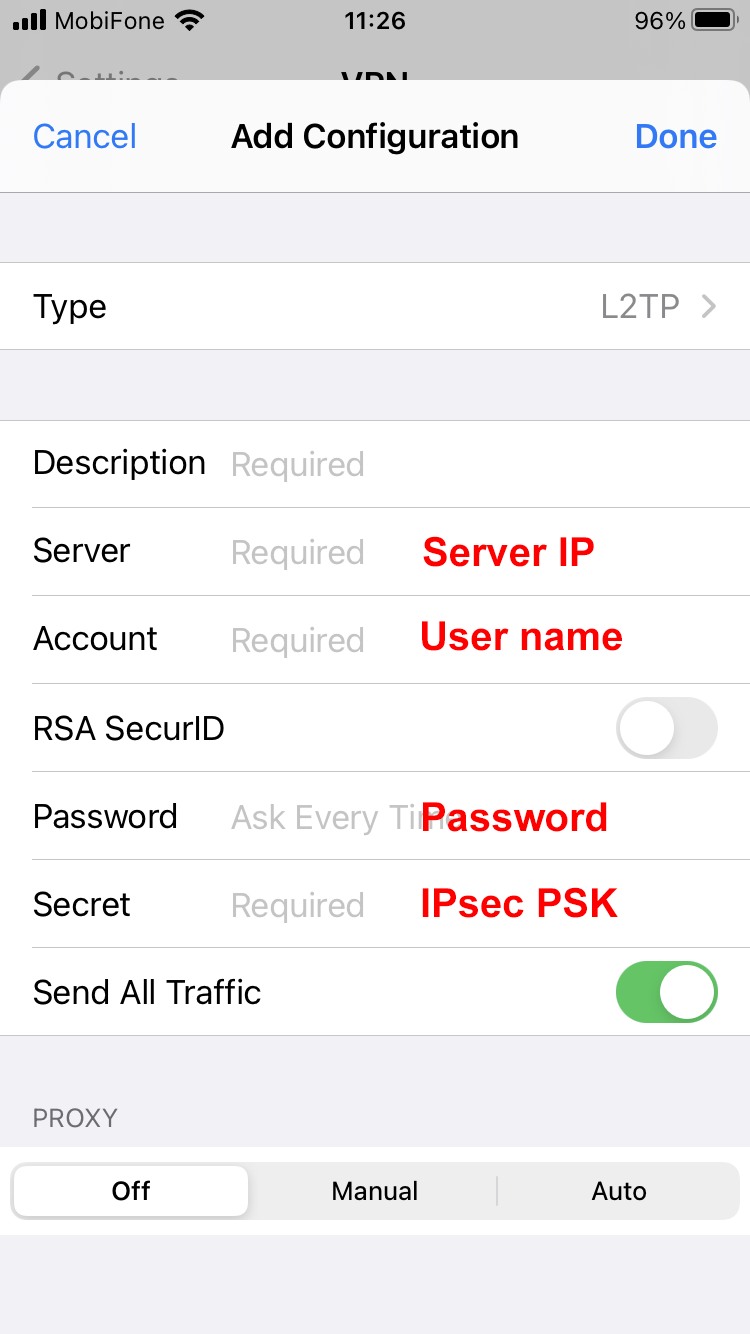

- l2tp/ipsec. Cái này cài dễ nhất:

https://github.com/hwdsl2/setup-ipsec-vpn

Mã:

sudo apt-get update && sudo apt-get dist-upgrade -y

sudo reboot

wget https://git.io/vpnsetup -qO vpn.sh && sudo sh vpn.sh- l2tp không có ipsec:

https://smekkley.wordpress.com/tag/l2tp-without-ipsec/

- pptp:

https://blog.xenot.ru/bystraya-nastrojka-vpn-servera-pptp-na-ubuntu-server-18-04-lts.fuck

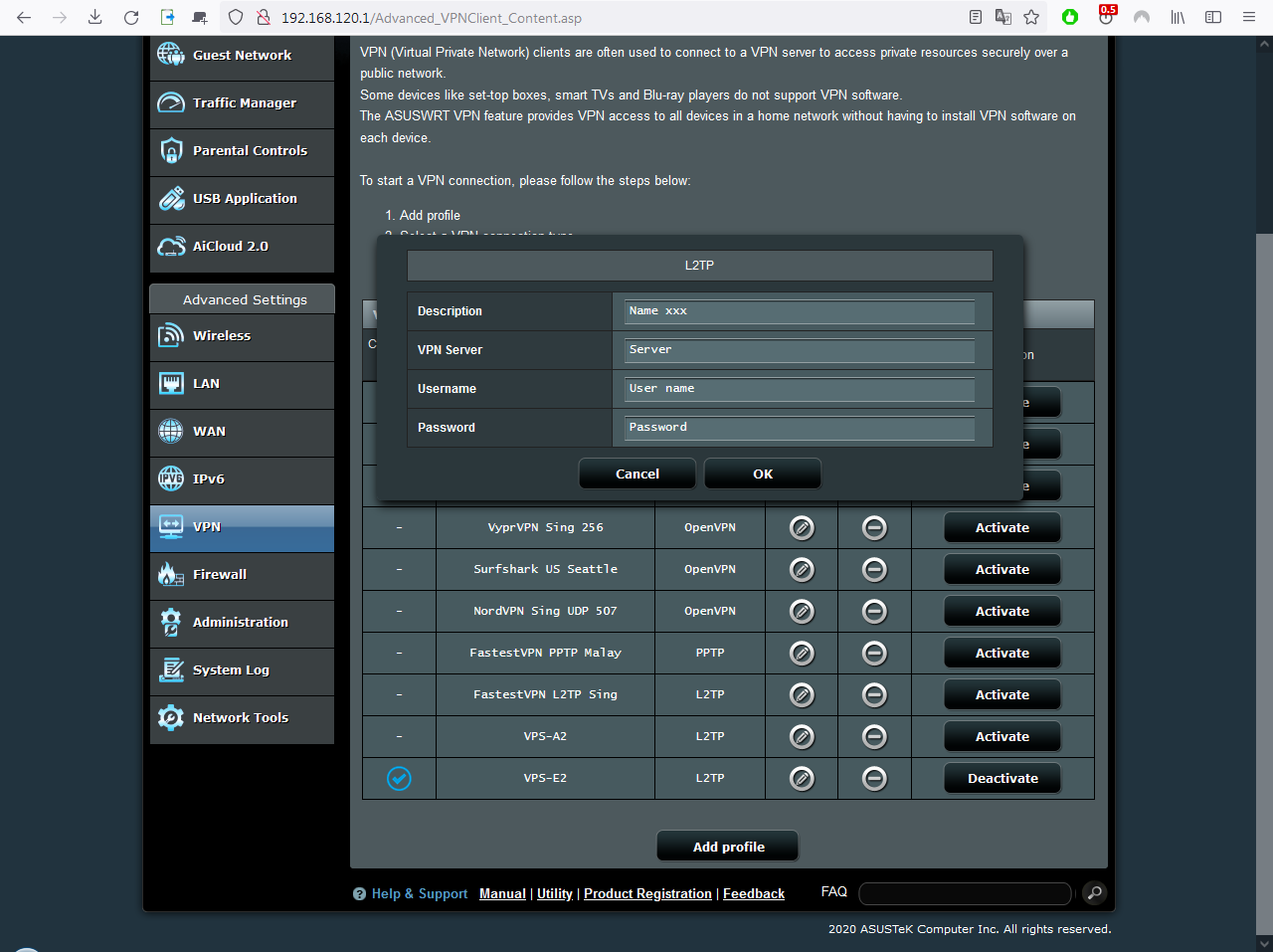

Về tốc độ, theo em nhanh nhất là l2tp non ipsec. Thứ nhì là l2tp/ipsec. Thứ 3 là pptp.

Ngoài ra còn tùy theo router support VPN loại gì nữa ạ.

Em thích nhất là l2tp non ipsec vì nó được support nhiều trong các router bình dân.

Chỉnh sửa lần cuối: