Đến giờ các nhà phát triển con chip vẫn đang mời gọi những nhà nghiên cứu bảo mật tấn công khai thác nó.

Đã từng có nhiều bộ xử lý khác nhau tự tin tuyên bố là unhackable – hay không thể hack – nhưng đều không trụ vững được lâu trước các hình thức tấn công của hacker. Nhưng bộ xử lý mới được thiết kế của trường Đại học Michigan dường như đang là ngoại lệ.

Được đặt tên là Morpheus, bộ xử lý này đã bị tấn công bởi hơn 500 nhà nghiên cứu bảo mật trong suốt 3 tháng liên tục, nhưng cuối cùng nó vẫn đang đứng vững. Các cuộc tấn công này cũng không được thực hiện cho vui, chúng là một phần trong chương trình tìm lỗ hổng săn tiền thưởng Finding Exploits to Thwart Tampering của DARPA (Cơ quan chỉ đạo các dự án nghiên cứu Quốc phòng của Bộ Quốc phòng Mỹ).

Thiết kế của con chip không thể hack Morpheus

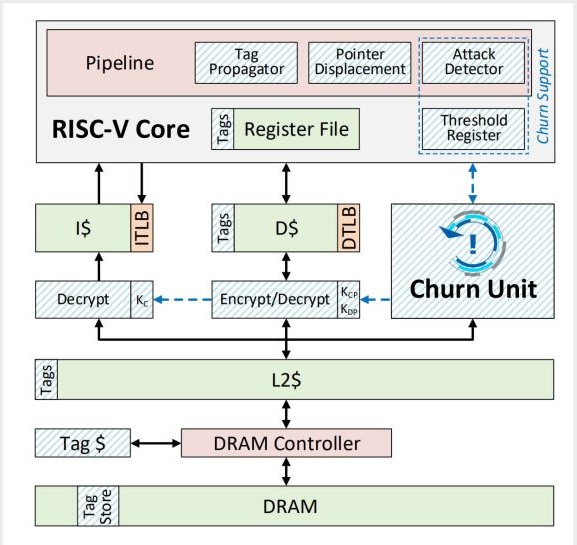

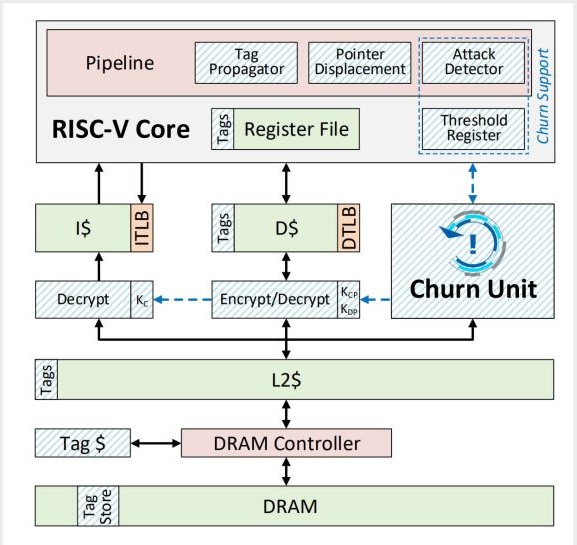

Được thiết kế trên nền RISC-V, con chip này sử dụng một hỗn hợp các kỹ thuật "mã hóa và xáo trộn" để làm rối loạn các điểm dữ liệu chính – ví dụ như vị trí, định dạng và nội dung của một lõi chương trình – và sau đó ngẫu nhiên hóa tất cả chúng một lần nữa khi hệ thống đang hoạt động.

Người đứng đầu nhóm phát triển Todd Austin cho biết: "Thử tưởng tượng nó giống như việc giải một khối Rubic tự sắp xếp lại bản thân sau mỗi lần bạn chớp mắt. Đó là những gì các hacker gặp phải khi đối mặt với Morpheus. Nó làm máy tính trở thành một câu đố không thể giải được."

"Các nhà phát triển liên tục viết thêm code, và chừng nào còn có dòng code mới, sẽ có lỗi mới và các lỗ hổng bảo mật mới. Với Morpheus, ngay cả khai hacker tìm thấy một lỗ hổng, thông tin cần thiết để khai thác nó cũng sẽ biến mất trong vòng mili giây. Đây có lẽ là điều gần nhất với một hệ thống chống bị tấn công trong tương lai."

Mức độ xáo trộn và hỗn loạn của bộ xử lý có thể là một đại thảm họa để viết code cho nó, cũng như sử dụng nó, tuy nhiên, Austin cho biết, thiết kế của bộ xử lý hoàn toàn minh bạch đối với cả nhà phát triển phần mềm và người dùng, bởi vì mọi sự ngẫu nhiên xảy ra trong dữ liệu đều được dùng bằng kỹ thuật "ngữ nghĩa không xác định."

Hơn nữa, một tài liệu kỹ thuật đã chứng minh rằng, việc làm xáo trộn các điểm dữ liệu chỉ có tác động không đáng kể đến hiệu suất thực của hệ thống, khi chỉ chiếm khoảng 1% hiệu suất.

Tất nhiên, không gì là "không thể hack", vấn đề là mất bao lâu để kỹ thuật hack được nó ra đời.

Đã từng có nhiều bộ xử lý khác nhau tự tin tuyên bố là unhackable – hay không thể hack – nhưng đều không trụ vững được lâu trước các hình thức tấn công của hacker. Nhưng bộ xử lý mới được thiết kế của trường Đại học Michigan dường như đang là ngoại lệ.

Được đặt tên là Morpheus, bộ xử lý này đã bị tấn công bởi hơn 500 nhà nghiên cứu bảo mật trong suốt 3 tháng liên tục, nhưng cuối cùng nó vẫn đang đứng vững. Các cuộc tấn công này cũng không được thực hiện cho vui, chúng là một phần trong chương trình tìm lỗ hổng săn tiền thưởng Finding Exploits to Thwart Tampering của DARPA (Cơ quan chỉ đạo các dự án nghiên cứu Quốc phòng của Bộ Quốc phòng Mỹ).

Thiết kế của con chip không thể hack Morpheus

Được thiết kế trên nền RISC-V, con chip này sử dụng một hỗn hợp các kỹ thuật "mã hóa và xáo trộn" để làm rối loạn các điểm dữ liệu chính – ví dụ như vị trí, định dạng và nội dung của một lõi chương trình – và sau đó ngẫu nhiên hóa tất cả chúng một lần nữa khi hệ thống đang hoạt động.

Người đứng đầu nhóm phát triển Todd Austin cho biết: "Thử tưởng tượng nó giống như việc giải một khối Rubic tự sắp xếp lại bản thân sau mỗi lần bạn chớp mắt. Đó là những gì các hacker gặp phải khi đối mặt với Morpheus. Nó làm máy tính trở thành một câu đố không thể giải được."

"Các nhà phát triển liên tục viết thêm code, và chừng nào còn có dòng code mới, sẽ có lỗi mới và các lỗ hổng bảo mật mới. Với Morpheus, ngay cả khai hacker tìm thấy một lỗ hổng, thông tin cần thiết để khai thác nó cũng sẽ biến mất trong vòng mili giây. Đây có lẽ là điều gần nhất với một hệ thống chống bị tấn công trong tương lai."

Mức độ xáo trộn và hỗn loạn của bộ xử lý có thể là một đại thảm họa để viết code cho nó, cũng như sử dụng nó, tuy nhiên, Austin cho biết, thiết kế của bộ xử lý hoàn toàn minh bạch đối với cả nhà phát triển phần mềm và người dùng, bởi vì mọi sự ngẫu nhiên xảy ra trong dữ liệu đều được dùng bằng kỹ thuật "ngữ nghĩa không xác định."

Hơn nữa, một tài liệu kỹ thuật đã chứng minh rằng, việc làm xáo trộn các điểm dữ liệu chỉ có tác động không đáng kể đến hiệu suất thực của hệ thống, khi chỉ chiếm khoảng 1% hiệu suất.

Tất nhiên, không gì là "không thể hack", vấn đề là mất bao lâu để kỹ thuật hack được nó ra đời.

Theo Genk