Nhiều doanh nghiệp vừa và nhỏ (DNVVN) nghĩ rằng họ có thể hoạt động mà không cần giải pháp an ninh mạng với niềm tin rằng họ không thể trở thành con mồi của tội phạm mạng. Tuy nhiên, nghiên cứu gần đây cho thấy gần 46% các cuộc tấn công mạng nhắm vào DNVVN. Theo dữ liệu từ Diễn đàn Kinh tế Thế giới, 95% sự cố an ninh mạng là do lỗi của con người.

Những số liệu này khẳng định rằng các DNVVN có thể không biết rằng nhân viên của họ có thể vô tình – hoặc thậm chí cố ý – gây hại cho “sức khỏe” của công ty. Một số hành vi không đúng đắn có thể dẫn đến tổn thất tài chính, thiệt hại về uy tín hoặc giảm năng suất của toàn bộ doanh nghiệp.

Vậy bằng cách nào mà nhân viên, sự cẩu thả hoặc cảm giác thù hận của họ có thể ảnh hưởng đến tình hình an ninh mạng hoặc cả DNVVN? Trong bài viết này, chuyên gia của Kaspersky sẽ đưa ra lời giải đáp.

Không nên lơ là

Theo khảo sát Kinh tế bảo mật CNTT 2022 của Kaspersky, gồm các cuộc phỏng vấn với hơn 3.000 nhà quản lý bảo mật CNTT ở 26 quốc gia, khoảng 22% vụ rò rỉ dữ liệu tại DNVVN là do nhân viên gây ra. Tấn công mạng là nguyên nhân có tỷ lệ tương đương. Điều này, tại một số thời điểm, khiến nhân viên “nguy hiểm” như tin tặc, dù phần lớn sự vụ xảy ra do nhân viên bất cẩn hoặc thiếu nhận thức.

Hành động của nhân viên có thể vô tình dẫn đến sự cố bảo mật nghiêm trọng và ảnh hưởng đến tình hình an ninh mạng của DNVVN. Một số nguyên nhân chính là:

1. Mật khẩu yếu: Nhân viên sử dụng mật khẩu đơn giản hoặc dễ đoán giúp tội phạm mạng có thể bẻ khóa dễ dàng, cuối cùng dẫn đến truy cập trái phép vào dữ liệu nhạy cảm. Hãy kiểm tra danh sách các mật khẩu bị hack nhiều nhất để chắc chắn rằng mật khẩu của bạn không nằm trong số đó.

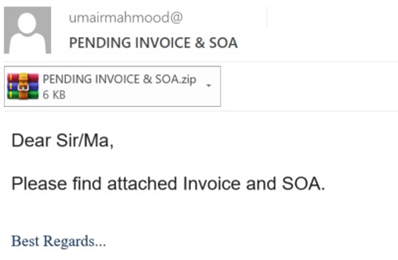

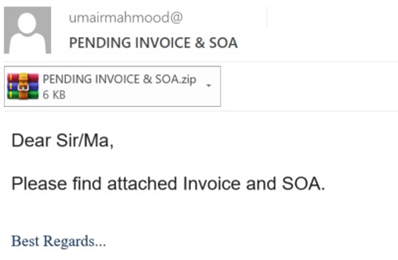

2. Cạm bẫy lừa đảo: Nhân viên có thể vô tình hoặc vô ý nhấp vào các liên kết lừa đảo trong email, dẫn đến lây nhiễm phần mềm độc hại và truy cập trái phép vào mạng. Hầu hết những kẻ lừa đảo có thể giả mạo địa chỉ email được cho là thuộc về công ty hợp pháp và khi gửi email có tài liệu hoặc tập tin lưu trữ đính kèm, đây lại là mẫu phần mềm độc hại. Một ví dụ gần đây là cuộc tấn công Agent Tesla đã ảnh hưởng đến nhiều người dùng trên toàn thế giới.

Example of a mass malicious mailing message

3. Chính sách sử dụng thiết bị cá nhân cho công việc (Bring Your Own Device - BYOD): BYOD đã đạt được động lực lớn hơn do các đợt giãn cách xã hội, đóng cửa liên tiếp trong thời kỳ đỉnh điểm của đại dịch COVID-19. Vào thời điểm này, nhân viên trong các lĩnh vực không thiết yếu buộc phải làm việc tại nhà và tính liên tục của hoạt động kinh doanh, thay vì an ninh, là ưu tiên hàng đầu đối với các nhà quản lý.

Nhân viên thường xuyên sử dụng các thiết bị cá nhân để kết nối với mạng công ty có thể gây ra mối đe dọa bảo mật nghiêm trọng nếu các thiết bị này không được bảo vệ đầy đủ trước các mối đe dọa mạng. Với thực tế có hơn 400.000 chương trình độc hại mới xuất hiện mỗi ngày và số lượng các cuộc tấn công nhắm mục tiêu vào các công ty ngày càng tăng, các doanh nghiệp đang ở trong một tình huống rất nguy hiểm. Đồng thời, phần lớn các công ty không có kế hoạch (hoặc thấy không thể) chặn hoàn toàn các thiết bị cá nhân truy cập dữ liệu của công ty.

Dữ liệu kinh doanh không được bảo vệ được lưu trữ trên máy tính xách tay cá nhân bị thất lạc ở sân bay hoặc trên taxi là cơn ác mộng điển hình của bộ phận CNTT thiếu sự chuẩn bị. Một số công ty giải quyết vấn đề này bằng cách cho phép nhân viên chỉ làm việc trong văn phòng trên các PC đã được phê duyệt với khả năng gửi dữ liệu rất hạn chế và cấm sử dụng ổ USB flash. Trên thực tế, cách tiếp cận này sẽ không hiệu quả tại công ty áp dụng chính sách BYOD. Giải pháp lý tưởng cho vấn đề mất thiết bị là mã hóa toàn bộ hoặc một phần dữ liệu theo chính sách của công ty. Bằng cách này, ngay cả khi máy tính xách tay hoặc Ổ đĩa USB bị đánh cắp, dữ liệu trên đó sẽ không thể truy cập được nếu không có mật khẩu.

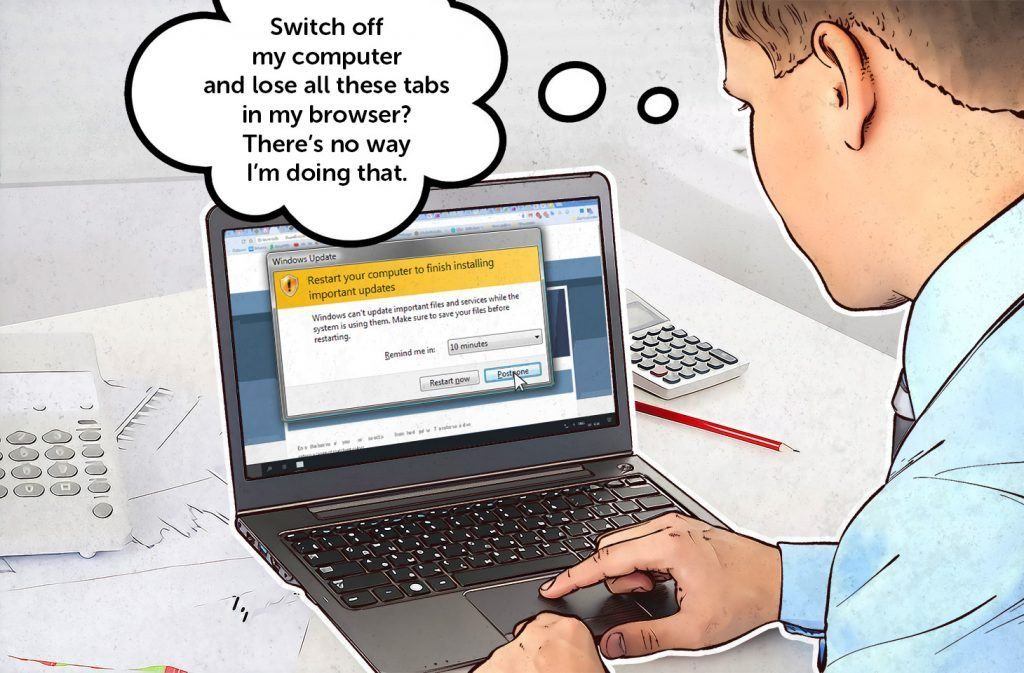

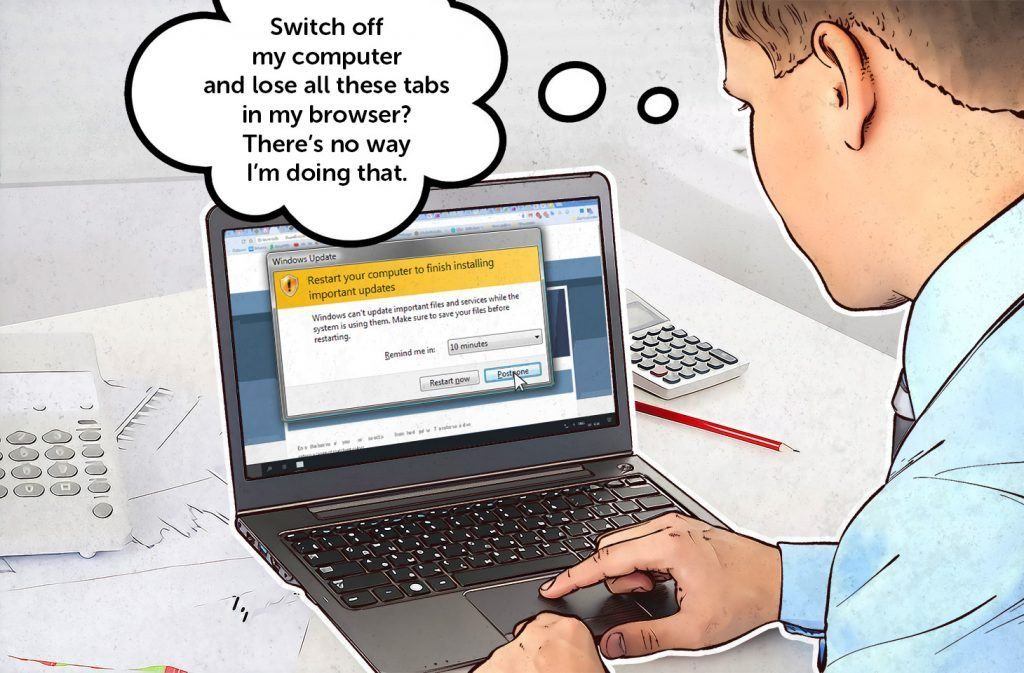

4. Thiếu bản vá lỗi: Nếu nhân viên sử dụng thiết bị cá nhân, đội CNTT có thể không giám sát được tính bảo mật của các thiết bị đó hoặc khắc phục sự cố bảo mật. Hơn nữa, nhân viên có thể không thường xuyên áp dụng các bản vá hoặc cập nhật cho hệ thống và phần mềm, để lại các lỗ hổng mà tội phạm mạng có thể khai thác.

5. Phần mềm tống tiền (ransomware): Trong trường hợp tấn công bằng mã độc tống tiền, điều quan trọng là phải sao lưu dữ liệu để có quyền truy cập vào thông tin được mã hóa ngay cả khi tội phạm mạng đã chiếm được hệ thống của công ty.

6. Tấn công phi kỹ thuật: Nhân viên có thể vô tình cung cấp thông tin nhạy cảm như thông tin đăng nhập, mật khẩu hoặc dữ liệu bí mật khác như một cách “đáp lời” các chiến thuật kỹ thuật xã hội hoặc lừa đảo. Đối tượng dễ bị mắc bẫy là nhân viên mới – những nhân tố không biết về những điều lệ của công ty, chẳng hạn như kẻ lừa đảo có thể giả làm sếp của nhân viên mới, tìm cách đánh cắp thông tin quan trọng về công ty hoặc tống tiền.

Một ví dụ về cách thức hoạt động của kẻ lừa đảo là gửi email mạo danh sếp hoặc một người nào đó cấp cao (sử dụng địa chỉ không chính thức) yêu cầu nhân viên thực hiện một nhiệm vụ “ngay lập tức”. Người mới sẽ rất vui khi nhận nhiệm vụ, có thể là chuyển tiền cho một nhà thầu hoặc mua phiếu quà tặng có giá trị nhất định. Và thông điệp nói rõ rằng “càng nhanh càng tốt” và “bạn sẽ được hoàn tiền vào cuối ngày”. Những kẻ lừa đảo nêu bật tính cấp bách để không cho nhân viên thời gian suy nghĩ hoặc kiểm tra với người khác.

Đây là những sai lầm mà nhân viên có thể mắc phải do sơ suất. Nhưng điều gì có thể xảy ra khi một nhân viên cố tình tìm cách phá hoại an ninh của công ty khi đang làm việc hoặc ngay sau khi nghỉ việc? Nhiều rắc rối có thể phát sinh sau đó.

Trả thù cá nhân

Hãy bắt đầu với một số thống kê do Kaspersky thực hiện. Mặc dù những lỗi vô ý hoặc việc phớt lờ chính sách an ninh mạng là nguyên nhân dẫn đến hầu hết các vụ rò rỉ, nhưng các nhà quản lý bảo mật đã báo cáo rằng khoảng một phần ba (36%) các vụ rò rỉ do nhân viên gây ra là hành vi phá hoại hoặc gián điệp có chủ ý.

Kaspersky đã báo cáo một số vấn đề liên quan đến phá hoại có chủ ý. Một ví dụ về sự việc xảy ra khi đơn vị cung cấp thiết bị y tế trước đây phá hoại việc giao hàng cho khách hàng hiện tại của công ty: sau khi bị sa thải, giám đốc điều hành chăm sóc sức khỏe đã sử dụng một tài khoản bí mật để trì hoãn quá trình vận chuyển. Vì công ty chăm sóc sức khỏe không thể cung cấp thiết bị kịp thời, nên họ buộc phải tạm thời đóng cửa tất cả các quy trình kinh doanh và tình trạng gián đoạn kéo dài thậm chí nhiều tháng sau đó. Cuối cùng, công ty đã phải liên hệ với các cơ quan hành luật.

Một trường hợp khác là cựu nhân viên CNTT nộp đơn khiếu nại về sự phân biệt chủng tộc đối với một tổ chức. Khi được đề nghị chuyển đổi nơi làm việc, anh ta từ chối vì làm việc từ xa là một trong những điều kiện người này đưa ra. Sau đó, người này bị sa thải và quyết định thực hiện việc trả thù. Hắn thay đổi mật khẩu tài khoản Google của công ty, từ chối quyền truy cập email của đồng nghiệp cũ và chặn hơn 2.000 sinh viên nhận tài liệu học tập.

Những ví dụ này cho thấy những nhân viên cũ, trong khi tìm cách trả thù, có thể gây tổn hại thực sự cho người chủ cũ của họ như thế nào.

DNVVN cần phải làm gì?

Số lượng lớn các sự cố mạng bắt nguồn từ hành động của nhân viên cho thấy tất cả các tổ chức cần được đào tạo nâng cao nhận thức về an ninh mạng kỹ lưỡng để hướng dẫn nhân viên cách tránh những lỗi bảo mật phổ biến.

Các doanh nghiệp nên sử dụng tính năng bảo vệ điểm cuối với các khả năng phát hiện và phản ứng trước mối đe dọa để giảm nguy cơ bị tấn công và vi phạm dữ liệu. Các dịch vụ bảo vệ được quản lý cũng sẽ hỗ trợ các tổ chức điều tra tấn công và phản ứng chuyên nghiệp. Để giảm bớt khả năng xảy ra sự cố do nhân viên gây ra, việc đào tạo nâng cao nhận thức về an ninh mạng kỹ lưỡng, hướng dẫn cách ngăn chặn các mối đe dọa bảo mật phổ biến cũng là điều cần thiết.

Để doanh nghiệp có thể thực sự yên tâm về tình hình an ninh mạng của công ty, Kaspersky đưa ra một số khuyến nghị:

Những số liệu này khẳng định rằng các DNVVN có thể không biết rằng nhân viên của họ có thể vô tình – hoặc thậm chí cố ý – gây hại cho “sức khỏe” của công ty. Một số hành vi không đúng đắn có thể dẫn đến tổn thất tài chính, thiệt hại về uy tín hoặc giảm năng suất của toàn bộ doanh nghiệp.

Vậy bằng cách nào mà nhân viên, sự cẩu thả hoặc cảm giác thù hận của họ có thể ảnh hưởng đến tình hình an ninh mạng hoặc cả DNVVN? Trong bài viết này, chuyên gia của Kaspersky sẽ đưa ra lời giải đáp.

Không nên lơ là

Theo khảo sát Kinh tế bảo mật CNTT 2022 của Kaspersky, gồm các cuộc phỏng vấn với hơn 3.000 nhà quản lý bảo mật CNTT ở 26 quốc gia, khoảng 22% vụ rò rỉ dữ liệu tại DNVVN là do nhân viên gây ra. Tấn công mạng là nguyên nhân có tỷ lệ tương đương. Điều này, tại một số thời điểm, khiến nhân viên “nguy hiểm” như tin tặc, dù phần lớn sự vụ xảy ra do nhân viên bất cẩn hoặc thiếu nhận thức.

Hành động của nhân viên có thể vô tình dẫn đến sự cố bảo mật nghiêm trọng và ảnh hưởng đến tình hình an ninh mạng của DNVVN. Một số nguyên nhân chính là:

1. Mật khẩu yếu: Nhân viên sử dụng mật khẩu đơn giản hoặc dễ đoán giúp tội phạm mạng có thể bẻ khóa dễ dàng, cuối cùng dẫn đến truy cập trái phép vào dữ liệu nhạy cảm. Hãy kiểm tra danh sách các mật khẩu bị hack nhiều nhất để chắc chắn rằng mật khẩu của bạn không nằm trong số đó.

2. Cạm bẫy lừa đảo: Nhân viên có thể vô tình hoặc vô ý nhấp vào các liên kết lừa đảo trong email, dẫn đến lây nhiễm phần mềm độc hại và truy cập trái phép vào mạng. Hầu hết những kẻ lừa đảo có thể giả mạo địa chỉ email được cho là thuộc về công ty hợp pháp và khi gửi email có tài liệu hoặc tập tin lưu trữ đính kèm, đây lại là mẫu phần mềm độc hại. Một ví dụ gần đây là cuộc tấn công Agent Tesla đã ảnh hưởng đến nhiều người dùng trên toàn thế giới.

Example of a mass malicious mailing message

3. Chính sách sử dụng thiết bị cá nhân cho công việc (Bring Your Own Device - BYOD): BYOD đã đạt được động lực lớn hơn do các đợt giãn cách xã hội, đóng cửa liên tiếp trong thời kỳ đỉnh điểm của đại dịch COVID-19. Vào thời điểm này, nhân viên trong các lĩnh vực không thiết yếu buộc phải làm việc tại nhà và tính liên tục của hoạt động kinh doanh, thay vì an ninh, là ưu tiên hàng đầu đối với các nhà quản lý.

Nhân viên thường xuyên sử dụng các thiết bị cá nhân để kết nối với mạng công ty có thể gây ra mối đe dọa bảo mật nghiêm trọng nếu các thiết bị này không được bảo vệ đầy đủ trước các mối đe dọa mạng. Với thực tế có hơn 400.000 chương trình độc hại mới xuất hiện mỗi ngày và số lượng các cuộc tấn công nhắm mục tiêu vào các công ty ngày càng tăng, các doanh nghiệp đang ở trong một tình huống rất nguy hiểm. Đồng thời, phần lớn các công ty không có kế hoạch (hoặc thấy không thể) chặn hoàn toàn các thiết bị cá nhân truy cập dữ liệu của công ty.

Dữ liệu kinh doanh không được bảo vệ được lưu trữ trên máy tính xách tay cá nhân bị thất lạc ở sân bay hoặc trên taxi là cơn ác mộng điển hình của bộ phận CNTT thiếu sự chuẩn bị. Một số công ty giải quyết vấn đề này bằng cách cho phép nhân viên chỉ làm việc trong văn phòng trên các PC đã được phê duyệt với khả năng gửi dữ liệu rất hạn chế và cấm sử dụng ổ USB flash. Trên thực tế, cách tiếp cận này sẽ không hiệu quả tại công ty áp dụng chính sách BYOD. Giải pháp lý tưởng cho vấn đề mất thiết bị là mã hóa toàn bộ hoặc một phần dữ liệu theo chính sách của công ty. Bằng cách này, ngay cả khi máy tính xách tay hoặc Ổ đĩa USB bị đánh cắp, dữ liệu trên đó sẽ không thể truy cập được nếu không có mật khẩu.

4. Thiếu bản vá lỗi: Nếu nhân viên sử dụng thiết bị cá nhân, đội CNTT có thể không giám sát được tính bảo mật của các thiết bị đó hoặc khắc phục sự cố bảo mật. Hơn nữa, nhân viên có thể không thường xuyên áp dụng các bản vá hoặc cập nhật cho hệ thống và phần mềm, để lại các lỗ hổng mà tội phạm mạng có thể khai thác.

5. Phần mềm tống tiền (ransomware): Trong trường hợp tấn công bằng mã độc tống tiền, điều quan trọng là phải sao lưu dữ liệu để có quyền truy cập vào thông tin được mã hóa ngay cả khi tội phạm mạng đã chiếm được hệ thống của công ty.

6. Tấn công phi kỹ thuật: Nhân viên có thể vô tình cung cấp thông tin nhạy cảm như thông tin đăng nhập, mật khẩu hoặc dữ liệu bí mật khác như một cách “đáp lời” các chiến thuật kỹ thuật xã hội hoặc lừa đảo. Đối tượng dễ bị mắc bẫy là nhân viên mới – những nhân tố không biết về những điều lệ của công ty, chẳng hạn như kẻ lừa đảo có thể giả làm sếp của nhân viên mới, tìm cách đánh cắp thông tin quan trọng về công ty hoặc tống tiền.

Một ví dụ về cách thức hoạt động của kẻ lừa đảo là gửi email mạo danh sếp hoặc một người nào đó cấp cao (sử dụng địa chỉ không chính thức) yêu cầu nhân viên thực hiện một nhiệm vụ “ngay lập tức”. Người mới sẽ rất vui khi nhận nhiệm vụ, có thể là chuyển tiền cho một nhà thầu hoặc mua phiếu quà tặng có giá trị nhất định. Và thông điệp nói rõ rằng “càng nhanh càng tốt” và “bạn sẽ được hoàn tiền vào cuối ngày”. Những kẻ lừa đảo nêu bật tính cấp bách để không cho nhân viên thời gian suy nghĩ hoặc kiểm tra với người khác.

Đây là những sai lầm mà nhân viên có thể mắc phải do sơ suất. Nhưng điều gì có thể xảy ra khi một nhân viên cố tình tìm cách phá hoại an ninh của công ty khi đang làm việc hoặc ngay sau khi nghỉ việc? Nhiều rắc rối có thể phát sinh sau đó.

Trả thù cá nhân

Hãy bắt đầu với một số thống kê do Kaspersky thực hiện. Mặc dù những lỗi vô ý hoặc việc phớt lờ chính sách an ninh mạng là nguyên nhân dẫn đến hầu hết các vụ rò rỉ, nhưng các nhà quản lý bảo mật đã báo cáo rằng khoảng một phần ba (36%) các vụ rò rỉ do nhân viên gây ra là hành vi phá hoại hoặc gián điệp có chủ ý.

Kaspersky đã báo cáo một số vấn đề liên quan đến phá hoại có chủ ý. Một ví dụ về sự việc xảy ra khi đơn vị cung cấp thiết bị y tế trước đây phá hoại việc giao hàng cho khách hàng hiện tại của công ty: sau khi bị sa thải, giám đốc điều hành chăm sóc sức khỏe đã sử dụng một tài khoản bí mật để trì hoãn quá trình vận chuyển. Vì công ty chăm sóc sức khỏe không thể cung cấp thiết bị kịp thời, nên họ buộc phải tạm thời đóng cửa tất cả các quy trình kinh doanh và tình trạng gián đoạn kéo dài thậm chí nhiều tháng sau đó. Cuối cùng, công ty đã phải liên hệ với các cơ quan hành luật.

Một trường hợp khác là cựu nhân viên CNTT nộp đơn khiếu nại về sự phân biệt chủng tộc đối với một tổ chức. Khi được đề nghị chuyển đổi nơi làm việc, anh ta từ chối vì làm việc từ xa là một trong những điều kiện người này đưa ra. Sau đó, người này bị sa thải và quyết định thực hiện việc trả thù. Hắn thay đổi mật khẩu tài khoản Google của công ty, từ chối quyền truy cập email của đồng nghiệp cũ và chặn hơn 2.000 sinh viên nhận tài liệu học tập.

Những ví dụ này cho thấy những nhân viên cũ, trong khi tìm cách trả thù, có thể gây tổn hại thực sự cho người chủ cũ của họ như thế nào.

DNVVN cần phải làm gì?

Số lượng lớn các sự cố mạng bắt nguồn từ hành động của nhân viên cho thấy tất cả các tổ chức cần được đào tạo nâng cao nhận thức về an ninh mạng kỹ lưỡng để hướng dẫn nhân viên cách tránh những lỗi bảo mật phổ biến.

Các doanh nghiệp nên sử dụng tính năng bảo vệ điểm cuối với các khả năng phát hiện và phản ứng trước mối đe dọa để giảm nguy cơ bị tấn công và vi phạm dữ liệu. Các dịch vụ bảo vệ được quản lý cũng sẽ hỗ trợ các tổ chức điều tra tấn công và phản ứng chuyên nghiệp. Để giảm bớt khả năng xảy ra sự cố do nhân viên gây ra, việc đào tạo nâng cao nhận thức về an ninh mạng kỹ lưỡng, hướng dẫn cách ngăn chặn các mối đe dọa bảo mật phổ biến cũng là điều cần thiết.

Để doanh nghiệp có thể thực sự yên tâm về tình hình an ninh mạng của công ty, Kaspersky đưa ra một số khuyến nghị:

- Sử dụng giải pháp bảo vệ cho các điểm cuối và máy chủ email có khả năng chống lừa đảo để giảm nguy cơ lây nhiễm qua email lừa đảo.

- Thực hiện các biện pháp bảo vệ dữ liệu quan trọng. Luôn bảo vệ dữ liệu và thiết bị của công ty, bao gồm bật tính năng bảo vệ bằng mật khẩu, mã hóa thiết bị công việc và đảm bảo dữ liệu được sao lưu.

- Điều quan trọng là phải giữ an toàn về mặt vật lý cho các thiết bị đang hoạt động: không để chúng ở nơi công cộng mà không có người giám sát, luôn khóa và sử dụng mật khẩu mạnh cũng như phần mềm mã hóa.

- Ngay cả các công ty nhỏ cũng nên tự bảo vệ mình khỏi các mối đe dọa trên mạng, bất kể nhân viên làm việc trên thiết bị của công ty hay cá nhân. Kaspersky Small Office Security có thể được cài đặt từ xa và quản lý từ đám mây, không đòi hỏi nhiều thời gian, nguồn lực hoặc kiến thức cụ thể để triển khai và quản lý.

- Tìm giải pháp dành riêng cho DNVVN với các tính năng quản lý đơn giản và bảo vệ đã được kiểm chứng, chẳng hạn như Kaspersky Endpoint Security Cloud. Ngoài ra, hãy ủy thác việc bảo trì an ninh mạng cho một nhà cung cấp dịch vụ có thể cung cấp biện pháp bảo vệ phù hợp.